Tekst KAP Djenna Perreijn

Foto SM Maartje Roos

Tripwire toont ongewenst bezoek in GPS-systemen

Defensie start het ene na het andere innovatieproject. Het Commando Landstrijdkrachten heeft er zelfs een speciale sectie voor: afdeling Innovatie. In deze rubriek belicht Landmacht bijzondere trajecten die deze groep initieert of ondersteunt. Ditmaal: Tripwire GPS Spoofing & Jamming.

Tripwire, oftewel struikeldraad. Deze software-met-detectiemethode brengt spoofing en jamming op onder meer GPS-systemen aan het licht. Bij jamming vallen de signalen uit, bij spoofing probeert de vijand ze te bewerken. “Wie wordt gespooft krijgt valse informatie over tijd en/of plaats”, legt luitenant-kolonel André Slob, stafofficier Cyber bij staf CLAS, uit.

Groen of rood

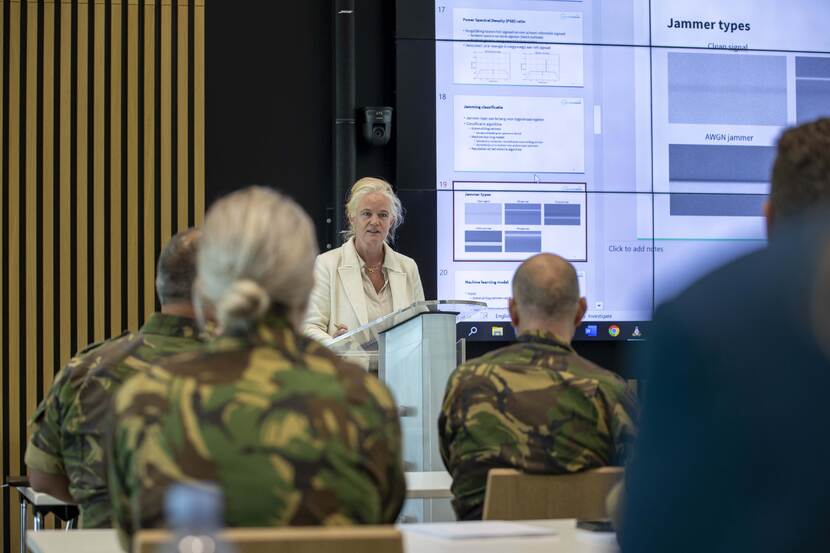

Slob is de opdrachtgever van het experiment. Vorig jaar werd zijn pitch over GPS jamming & spoofing uitgekozen tijdens Purple NECtar, een jaarlijks evenement waarbij diverse experimenten worden getest in een operationele omgeving. Daardoor wordt zijn opdracht nu gerealiseerd. De uitvoering ligt bij Nieke Beckeringh van KIXS, de IT-innovatieafdeling van JIVC. “In zes maanden is het design bedacht, software ontwikkeld en getest en is de demonstrator gebouwd”, vertelt de projectmanager die eerst de kennis binnen Defensie bundelde en daarna geschikte marktpartijen inschakelde.

Slobs opdracht voor het experiment luidt: ontwikkel een systeem dat snel een waarschuwing afgeeft als derden het GPS-systeem beïnvloeden. Het klinkt ingewikkeld, maar de waarschuwing die de voertuigcommandant krijgt, is oersimpel. Op een scherm staat een groene bol afgebeeld als het GPS-systeem in orde is. Die kleurt rood als er aanwijzingen van spoofing en/of jamming zijn.

‘De waarschuwing die je krijgt is oersimpel’

Modus operandi

De bol is een duidelijk waarschuwingssignaal. Wie verder in het systeem kijkt, kan zien welke systemen gehackt worden. Aan de hand daarvan volgt een analyse of bijvoorbeeld het battlefield management system nog te vertrouwen is. Slob: “Zo niet, dan klopt je eigen positie en die van de buurman waarschijnlijk niet. Een commandant kan dan besluiten zijn optreden aan te passen door op een andere manier de eigen en de vijandelijke posities te bepalen.”

Twee marineschepen kregen vorig jaar nog te maken met spoofing (bron: marineschepen.nl). Volgens de systemen voeren de Nederlandse Zr.Ms. Evertsen en de Britse HMS Defender van Odessa naar Sebastopol, de grootste havenstad op de Krim en in handen van Rusland. In werkelijkheid lagen ze in de haven van Odessa. Aan de hand van de gemanipuleerde gegevens berichtten de websites die het zeeverkeer in de gaten houden al snel over de opmerkelijke tocht. “Voor de Russen is zulke elektronische oorlogsvoering modus operandi”, stelt Slob.

‘Je kunt precies zien welke systemen ze hacken’

Rammelen

De krijgsmacht heeft dagelijks de aandacht van cybercriminelen en statelijke actoren. Miljoenen keren per dag rammelen hackende robots aan de deur van digitale systemen om te kijken of er één open gaat. “Onze systemen zijn goed beveiligd, er is ons alles aan gelegen om kwaadwillenden buiten de deur te houden.”

Volgens Slob is het naïef om bij cybercriminaliteit alleen aan kantooromgevingen te denken. Dreiging van aanvallen in het digitale domein is er bijna altijd en overal. Wie onderweg even zijn telefoon in de USB-verbinding van een defensievoertuig prikt, kan cybercriminelen al uitnodigen. “Als ze willen, luisteren kwaadwillenden dankzij dat snoertje elk gesprek af”, weet Slob. Maar ze kunnen meer. “Zoals je voertuig volledig tot stilstand brengen. Hackers zijn altijd op zoek naar nieuwe manieren om toegang tot systemen te krijgen. Daarom moeten we ervoor zorgen dat onze wapensystemen zo goed mogelijk beschermd zijn.”

‘Ze kunnen je voertuig tot stilstand brengen’

Unhackable

Monitoren met het Tripwire-systeem kan nooit álle hackpogingen in het GPS opsporen. “Er bestaat geen unhackable systeem, maar we kunnen het wel zoveel mogelijk beperken. Als ik een fiets zou stelen, kies ik voor een fiets die niet op slot staat. Dus bouwen we zoveel mogelijk sloten in.”

Uiteindelijk moeten volgens Slob alle grondgebonden wapensystemen en voertuigen voldoende beschermd zijn. “Dit project levert kennis op om onze verdere behoeftes op het gebied van cyberveiligheid te stellen. Tripwire is gericht op GPS. Elk wapensysteem zou een alarmsysteem moeten hebben om de voertuigbemanning tijdig te waarschuwen voor hackpogingen op een van de systemen aan boord van het wapensysteem.”