‘Er is sprake van een cyberoorlog’

De IT-systemen van Defensie hebben dagelijks te maken met miljoenen digitale aanvallen. Die gaan van simpel tot zeer complex. Het Defensie Cyber Security Centrum (DCSC) in Soesterberg speelt een belangrijke rol in het beschermen van de kostbare informatie die op die systemen staat. “Het beeld is misschien wat vertekend omdat buiten de vogeltjes gewoon fluiten, maar werp een blik op de digitale wereld en je ziet dat men elkaar de tent uitvecht”, zegt kolonel Kees Verdonk, hoofd DCSC. “Er is sprake van een cyberoorlog.”

Tekst: Nico Schinkelshoek | Foto: Paul Tolenaar

De ruim honderd collega’s van het DCSC, onderdeel van het Joint Informatievoorziening Commando (JIVC), dragen primair bij aan de digitale bescherming van de IT-systemen van Defensie. Waar ter wereld die ook staan. Enerzijds gaat het dan om systemen die het mogelijk maken om onderling met elkaar te communiceren, mailen en praten. Anderzijds gaat het om de IT-systemen binnen wapensystemen, de zogenoemde Operationele Technologie (OT)-systemen. Zo zijn Patriots en bijvoorbeeld F-35’s een bron van data. Informatie die eveneens veilig gehouden moet worden.

‘Insider threath’

“Van die miljoenen aanvalspogingen weten we vaak niet precies wie ze uitvoeren en waarom ze dat doen”, vertelt de kolonel. Duidelijk is in ieder geval dat een deel van hen kwade bedoelingen heeft. “Het kan dan gaan om statelijke actoren, zoals Russen, Chinezen en Noord-Koreanen, maar bijvoorbeeld ook om cybercriminelen of ‘script kiddies’ (hobbymatige hackers die zich misdragen op het internet, red.).” Zo publiceerde de MIVD in februari van dit jaar nog een uitgebreid technisch rapport over Chinese malware die was gevonden op een losstaand computernetwerk. Eerder kwam de dienst achter de Russische hacks van Nederlandse routers en nog bekender was de verijdeling van een hack van het wifinetwerk van de Organisatie voor het Verbod op Chemische Wapens in Den Haag.

Dreiging komt niet alleen van buitenaf, maar ook van binnenuit

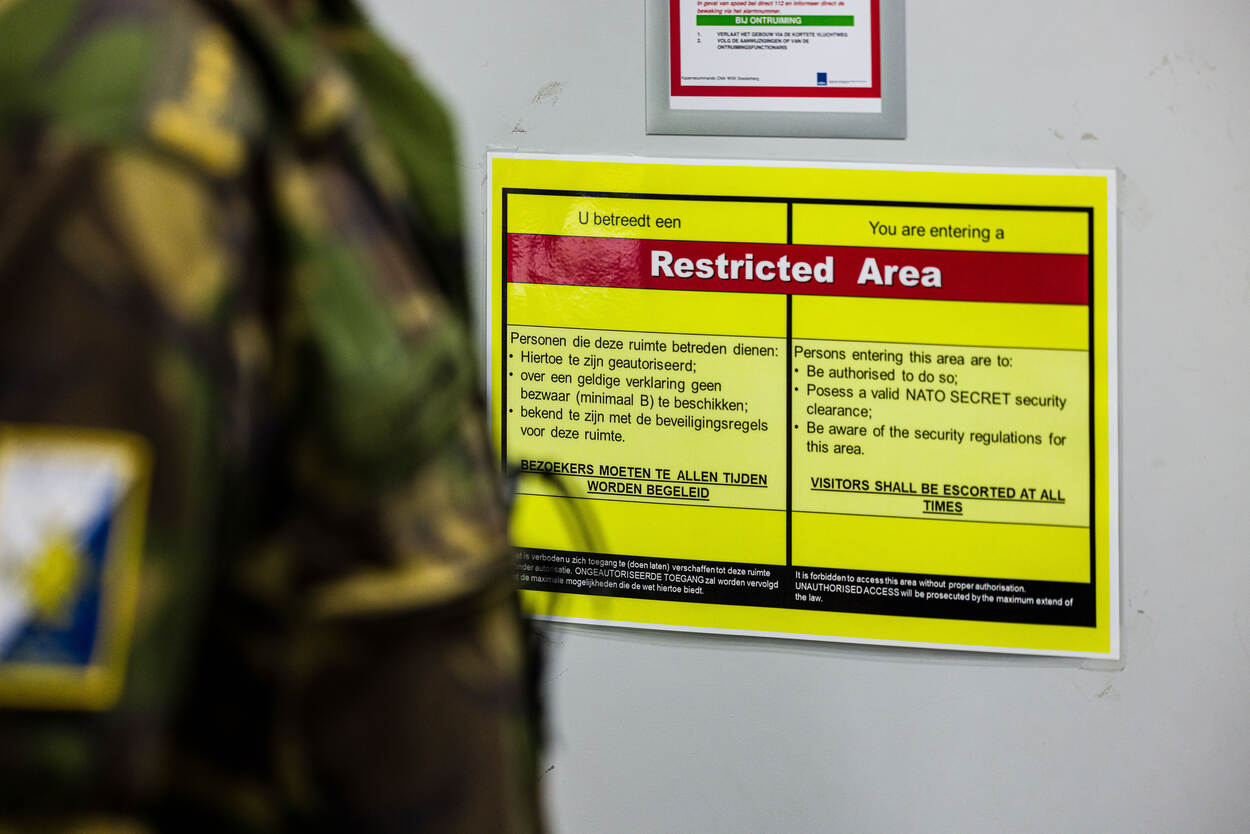

Naast de dreiging van buitenaf, is er de ‘insider threat’. Iedereen met een defensiepas kan in principe op het interne defensienetwerk Mulan komen. “Op een goede dag zitten er meer dan dertigduizend mensen op dit netwerk. Dat moeten we in de gaten houden. Als er iets fout gaat, kan het zich namelijk als een olievlek verspreiden”, zegt Verdonk. De dreiging is dus fors en is bovendien steeds in beweging. “Elke keer zijn er nieuwe kwetsbaarheden, nieuwe aanvallen en nieuwe technieken.”

Kasteelmuur

Het DCSC houdt zich voornamelijk bezig met het opsporen en indien nodig bestrijden van al die aanvallen. Niet te verwarren dus met het Defensie Cyber Commando (DCC). “Wij beschermen onze defensiesystemen, het DCC valt die van de tegenstander aan”, verduidelijkt de kolonel. Dat beveiligen van de systemen vergelijkt hij met een kasteel. “Samen met onder andere IT-beheerders bouw je een muur om de kroonjuwelen, in dit geval de essentiële informatie. Vervolgens kijk je of er kwetsbaarheden in de muur zitten en wat de tegenstander doet om ‘gaten’ in de kasteelmuur te schieten of om deze omver te werpen.”

Met de toenemende digitalisering van de maatschappij en daarmee ook van de krijgsmacht, worden de risico’s op dit vlak alleen maar groter. Zo slaan de Scania-vrachtwagens met behulp van IT op welke routes ze afleggen. Vaak zijn deze voertuigen in vredestijd bereikbaar voor alle collega’s op de parkeerplaats van een kazerne. Deze IT-systemen zijn dan vrij eenvoudig te ‘besmetten’. “Door deze digitale besmetting in oorlogstijd te activeren weet een tegenstander welke routes brandstofwagens bijvoorbeeld rijden en waar dus de logistieke hubs zitten. Daar proberen we mensen ook op te attenderen. Digitalisering is een kracht, maar tegelijkertijd moeten we ons steeds afvragen hoe veilig alles is.”

‘Cyberveiligheid gaat om het beheersen van risico’s’

Op IT-gebied staan de aanvallers, maar ook Defensie zeker niet stil. Volgens Verdonk gaat het daarbij allemaal om het beheersen van risico’s. “We zijn bezig met de waan van de dag, maar kijken eveneens naar de wereld van morgen”, benadrukt hij. Daarbij merkt de kolonel dat de eenheid de wind in de rug heeft. “Vroeger werden we vaak vergeten, nu krijgen we serieuze tractie.”

Opsporen en bestrijden

Verdonk en zijn collega’s focussen zich op het stukje ‘detect’ en ‘respond’. Dat doet de eenheid onder meer met cybersecurityonderzoeken. Op verzoek van projectleiders controleren ze bijvoorbeeld de wapensystemen van een fregat op het gebied van IT. Verder voert het DCSC forensisch onderzoek uit. De collega’s zijn in staat om een laptop open te breken en te kijken of er sporen van ransomware zijn. Bovendien is het monitoren van informatie een belangrijke taak van de cyber-eenheid. “We zoeken naar kwetsbaarheden op de systemen, zoals verouderde programmatuur, maar we kunnen ook netwerkverkeer bekijken en controleren of er bijvoorbeeld malware overheen gaat. Ook houden we in de gaten of er mogelijk kwaadaardige processen op werkstations of servers worden uitgevoerd.”

‘Als er brand is, komen wij helpen met blussen’

En gaat het tóch fout, dan moet het DCSC een aanval kunnen afslaan. Soms gebeurt zo’n ‘incident response’ automatisch met ingebouwde software, soms handmatig vanaf de eigen werkplek. Indien noodzakelijk kan de eenheid wereldwijd binnen 72 uur op locatie zijn om problemen te verhelpen met de lokale IT-beheerder en de commandant. “Vergelijk het met de brandweer: er is brand, wij komen helpen met blussen, maar zullen het vervolgens niet opnieuw opbouwen. Dat is in dit geval aan de IT-beheerder. Een goede samenwerking is dus enorm belangrijk.”

Security Operations Centers (SOC’s)

Niet alleen het JIVC beheert belangrijke applicaties zoals PeopleSoft, ook de operationele commando’s (OPCO’s) maken gebruik van eigen netwerken en applicaties. Een belangrijke taak van het DCSC en de OPCO’s is het monitoren van de digitale dreigingen op hun defensiesystemen. Alleen al het DCSC op Camp New Amsterdam ziet dagelijks zes terabyte aan informatie passeren. Als een aanval aan vooraf vastgestelde kenmerken voldoet, krijgen de collega’s van een SOC een seintje. Alles data handmatig analyseren is namelijk geen doen.

Dat monitoren van al die informatie gebeurt binnen Defensie via een netwerk van verschillende SOC’s. Met behulp van slimme filteringstechnieken zijn zij in staat om mogelijke aanvallen snel op te merken en af te handelen. De eenheden hebben ook zelf een grote verantwoordelijkheid als het gaat om cyberveiligheid. “Als eenheden op uitzending gaan, nemen ze hun eigen SOC’s mee met hun eigen middelen om hun eigen missienetwerken te beschermen. We kunnen ze daar dan in helpen en adviseren”, vertelt Verdonk. “Zo zorgen we er gezamenlijk voor dat defensiecollega’s digitaal veilig kunnen werken.”